中國政府在近日升級了長城防火牆 (Great Firewall, GFW),以用來阻擋可加密、防攔截的 HTTPS 連結。

根據三個在追蹤中國審查制度的組織,iYouPort、馬里蘭大學 (the University of Maryland) 和《長城防火牆報告》the Great Firewall Report 聯合發布的報告顯示,自七月底以來,此一禁令已實施了至少一周。

中國正在封鎖 HTTPS + TLS 1.3 + ESNI

透過新的 GFW 更新,中國官員只針對使用新技術的 HTTPS 流量,像是使用 TLS 1.3 和 ESNI (Encrypted Server Name Indication)。而其他使用 TLS 1.1、1.2 或 SNI (Server Name Indication) 的 HTTPS 流量則仍然被允許。對於這些使用叫舊的協定的 HTTPS 連結,中國審查員可以推斷出用戶嘗試連結的網域,這是利用查看 HTTPS 連結時的純文字 SNI 來達成。

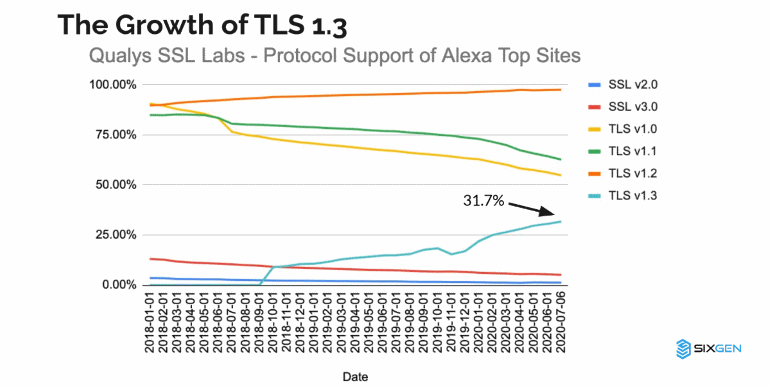

在使用 TLS 1.3 的 HTTPS 連結中,SNI 會被新的 ESNI 給隱藏起來。而隨著 TLS 1.3 的普及率越來越高,使用 TLS 1.3 和 ESNI 的 HTTPS 流量使得中國審查員越來越頭疼,因為他們發現過濾 HTTPS 流量和控制中國人可以訪問哪些內容變的更加的困難。

根據聯合報告的調查結果,中國政府目前正在禁止所有使用 TLS 1.3 和 ESNI 的 HTTPS 流量,並暫時禁止連結其所涉及的 IP 地址。

現在仍有某些繞過防火牆的方法

目前,iYouPort、馬里蘭大學和《長城防火牆報告》表示,他們找到六種可以在客戶端應用和四種伺服器端應用繞過 GFW 的規避技術。

這三個組資補充說到:〝不幸的是,這些特定的方法並不是長久的解決方案,隨著貓抓老鼠遊戲的發展,長城防火牆將有可能會繼續改善其審查能力。〞

ZDNet: China is now blocking all encrypted HTTPS traffic that uses TLS 1.3 and ESNI

0 Replies to “中國封鎖了所有使用TLS 1.3和ESNI的HTTPS連結”